テクノ雑学

第178回 モバイル機器を楽しむ生命線 Wi-Fiアクセスポイント〜前編〜

スマートフォンの普及にともなって、「Wi-Fi接続ポイントの整備」が話題となる機会が増えています。その背景にある「オフロード」については前回(第177回「つながるスマートフォン」実現の切り札、オフロードって何?)で取り上げましたが、今回と次々回の2回に渡って、実際にスマートフォンなどのモバイル機器を外出先でWi-Fiアクセスポイント(いわゆる「フリースポット」の類)に接続して利用する上で知っておきたい事柄をまとめてみたいと思います。今回は、Wi-Fiそのものに対する基礎知識の要点をまとめ、実際に接続するために必要な設定の手順などについては次々回にまとめます。

Wi-Fiと規格

Wi-Fiとは「Wireless Fidelity」の頭文字を取った愛称で、いわゆる「無線LAN」製品の普及促進を目的とする業界団体WECA(Wireless Ethernet Compatibility Alliance、通称Wi-Fi Alliance)によって、相互接続性やセキュリティ確保などの基準を満たしたと認定された製品に与えられる「Wi-Fi Certified(認証済み)」のマーク付き無線LAN製品に対する呼称ともなっています。

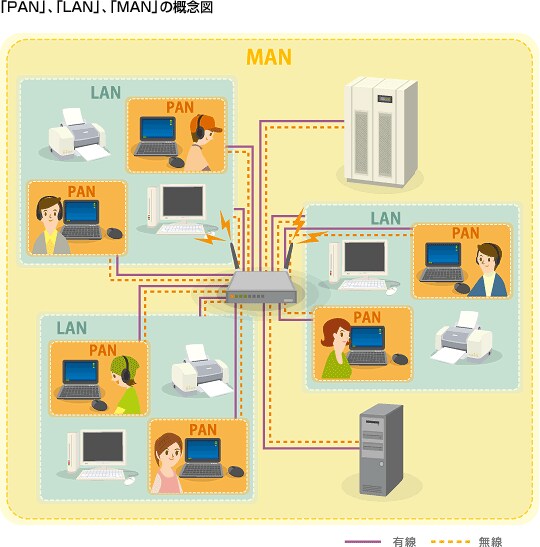

Wi-Fiの基本になる技術は、IEEE(The Institute of Electrical and Electronics Engineers:電気電子学会)において、「IEEE 802 LAN/MAN標準委員会」(以下、IEEE 802委員会)が規格開発や標準化を担当しています。LANは「ローカルエリア・ネットワーク」の意味で、パソコンや家電製品と周辺機器の接続(これをパーソナルエリア・ネットワーク:PANと呼ぶこともあります)から始まって、フロア内、建物内、敷地内といった比較的狭い範囲にある機器間を相互に接続するための通信技術です。MANは「メトロポリンタンエリア・ネットワーク」の略で、最大50km程度の範囲をカバーするコンピュータネットワーク用通信技術を指し、実用化されている例としてはWiMAXがあります。

IEEE 802委員会は、特定の分野を担当する複数のワーキンググループを組織しています。無線LANに該当する規格の開発と標準化は、その一つである「802.11ワーキンググループ」が担当し、制定された規格は「IEEE 802.11x」の名で公開されます。

最初の規格である「IEEE 802.11」は1997年に制定されました。しかし、規格に対する解釈の違いなどによって、異なるメーカーの機器間では接続できないといった問題が持ち上がります。そこでIEEE 802.11xの規格に準拠しながら相互接続性を確保するために必要な活動を行う団体として、Wi-Fi Allianceが設立される運びとなったのです。

つまり、厳密には「Wi-Fi製品=無線LAN」ではなく、「Wi-Fi Allianceの認証を受けた無線LAN機器」をWi-Fi製品と呼びます。とはいえ、現在ではWi-Fi認証を受けない無線LAN製品は存在しないと考えていいので、現在、「Wi-Fi」という言葉は機器だけではなく、無線LAN一般に対する呼称としても使われています。

現状のWi-Fiは、有線LAN用の技術をベースに、「電波」を効率よく利用するための技術と、「セキュリティ」を確保する技術を追加して構成されています。電波に関しては、IEEE 802.11の中で無線ネットワークの「伝送規格」を担当するグループが、世界各国の法規などを考慮しながら仕様を策定します。現状のWi-Fi機器が対応する規格は「IEEE 802.11a」「IEEE 802.11b」「IEEE 802.11g」「IEEE 802.11n」の4種類で、名称はそれぞれの仕様を策定したグループ名をそのまま使っています。

■ やっぱり大事なのは相互接続性

Wi-Fiに限らず、通信用の電波に求められるのは、より遠くまで、より高速に、より安定して通信できることです。遠くまで飛ばすためには「出力」、速度と安定度については「周波数帯」「二次変調方式」といった要素が関わってきます。

現在のWi-Fiでは、「11b」と「11g」が2.4GHz、「11a」が5GHzの周波数帯を使い、「11n」の規格そのものは両方の周波数帯に対応しています。原則は同じ規格同士での接続ですが、実は規格が違っても周波数帯が同じなら接続できます。また、「11n」は他の規格に対して上位互換性を確保しているので、2.4GHz対応の「11n」と「11a」、5GHz対応の「11n」と「11b」「11g」の間は通信が可能なのです。これからWi-Fi機器を購入する場合は、「11nで2.4GHzと5GHzに両対応」の製品を選べば、どんな相手とも通信できる、と覚えておいてください。

最近の802.11n対応製品では、「3×3 MIMO」といった技術によって最大伝送速度が450Mbpsや600Mbpsなどとアピールしているものも登場しています。MIMOはMultiple Input Multiple Output(多入力多出力)の略で、802.11n-2009という新しい規格で採用された、送信データの多重化伝送技術を用いることで高速通信を実現しています。具体的には「チャンネルボンディング」と呼ばれる、隣り合った二つの通信チャンネルを束ねて使う技術によって実現しています。

■ 広く普及すれば必要となるのはセキュリティ

Wi-Fiを構築する技術として、電波と並んで重要なのがセキュリティの確保です。Wi-Fiの電波は「可能な限りつながりやすく」を目標に新たな技術が開発されていくわけですが、目に見えず、空間を自在に飛び回っていく電波は、常に傍受や盗聴の危険性にさらされている事実があります。一方で、インターネットの普及にともない、やりとりされるデータ中に重要な個人情報が含まれる機会が増えています。つまり、Wi-Fiで安全・安心にインターネットを利用するためには、盗聴などによる悪用の危険性を徹底的に排除しておく必要があるわけです。また、自宅や会社にアクセスポイントを設置する場合、第三者から勝手にアクセスされてしまうことも避けなければなりません。

Wi-Fiで用いられているセキュリティのための施策は、「アクセス制限」と「データの暗号化」に大別できます。「許可した機器以外は接続させない」「電波を傍受されても、有効なデータとして扱わせない」という二段構えで安全性を確保しているわけです。

アクセス制限の基本となっているのが「SSID(Service Set Identifier)」です。Wi-Fiの混信などを避けるため、アクセスポイントごとに設定される識別子で、最大32文字までの英数字を任意に設定できます。個々のアクセスポイントに設定されたSSIDを指定していない相手のアクセスを認めないことで、最低限のアクセス制限機能を実現します。また、同じSSIDを複数のアクセスポイントで利用可能としたものを「ESSID(Extended Service Set Identifier)」と呼びますが、機能としてはSSIDとほぼ同じです。

ただし、SSIDはセキュリティ確保を目的として開発されたものではない上に、基本的に通信電波上に公開されてしまうものなので、無線ネットワークをスキャンすれば簡単に判明してしまいます。つまり、実質的にはセキュリティ確保の機能としては役に立たないと言っていいでしょう。

もう少し有効なアクセス制限方法として、「MACアドレスフィルタリング」があります。MACは伝送制御用技術の一つ「Media Access Control」の略で、その機能を実現するため、無線と有線を問わずネットワーク接続用の機器すべてに割り当てられている一意の文字列がMACアドレスです。この文字列をネットワーク上の「IDカード」のようなものとして使い、アクセスを認めていないMACアドレスを持つ機器からの要求を拒否することで、第三者からのアクセスを防ぐのがMACアドレス指定機能です。

SSIDとMACアドレス指定を組み合わせれば、最低限、アクセスポイントへの不正なアクセスは低減できるはずです。「防止」ではなく「低減」という言葉を使ったのは、実はMACアドレスは比較的容易に偽装できるからで、一般ユーザーならともかく、ネットワーク犯罪のプロの手にかかってしまえば用を成さない程度のものと考えてください。お使いのWi-Fiアクセスポイントが、より有用なアクセス制限方法として開発された「WPA/WPA2-PSK」や「IEEE 802.11x認証」などの機能を持っているなら、必ずそれを活用することを強くおすすめしておきます。

■ 通信の内容までを「暗号化」

アクセスポイントへの不正アクセスを制限できても、飛び交う電波は簡単に傍受されてしまいます。どれだけ強固なアクセス制限機能を駆使しても、通信の内容を傍受・判読されてしまっては意味がありません。そこでWi-Fi機器は、通信の内容を「暗号化」することでセキュリティを確保する仕組みを備え、データ漏洩を防いでいます。

暗号には実に多くの種類がありますが、基本になっているのは「山と言われたら川と答える」式の「合言葉」です。通信するデータそのものはある規則にのっとって暗号化されたものでしかなく、なんらかの手段によって「復号」処理を行うことで、本来の意味あるデータとして利用できる、というものです。

Wi-Fiで用いられている暗号技術は、「公開カギ暗号」と呼ばれる手法をベースとしたものが主流です。旧来の「暗号」は、送信者がデータを特定の法則に基いた処理を施し、一見、無意味に見えるデータに変換(暗号化)してから相手に渡します。仮に第三者がデータを入手しても、そのままでは内容が判読できませんから、データに「カギ」がかかった状態と表現することもできます。正規の受信者は、送信者からデータを元の状態に復元(復号化)するための処理方法=カギを渡されているので、きちんと判読可能な状態でデータを利用できるわけです。

暗号化、復号化のためには、通常「パスワード」などを用いることになりますが、通常は暗号化処理のために使ったものと同じパスワードによって復号化処理を行います。このような暗号化処理を「共通カギ暗号」と呼びます。一般的には共通カギ暗号でも必要なセキュリティは保てるのですが、パスワードに使える文字の種類と長さに限りがある以上、とにかく順番に試していけばいつかは当たってしまう可能性を否定することはできません。コンピュータの処理能力が高まるにつれて、「ブルートフォース」と呼ばれる総当り式の解読方法がどんどん有効になってきた、という点も懸念材料になっています。

そこで考案されたのが公開カギ暗号です。データの受信者は、「公開カギ」と「秘密カギ」という二つのパスワードを用意しておき、あらかじめ送信者に公開カギを教えておきます。送信者は、その公開カギを使った暗号化したデータを送信しますが、この状態のデータは公開カギで復号化することはできず、受信者だけが持っている秘密カギを使うことではじめて復号化されます。つまり、盗聴などによってデータとパスワードの両方が漏洩してしまっても、有効なデータとして利用できない状態を保つことで、セキュリティを確保しているわけです。いわば「ワンドア・ツーロック」のようなものですね。

市販のWi-Fiが用いている暗号化技術には「WEP」「WPA-PSK(TKIP)」「WPA-PSK(AES)」などがあり、現行のスマートフォンなら、このいずれにも対応しているはずです。それぞれがどのような方法でセキュリティを確保しているのか? また、公衆Wi-Fiポイントを使う場合にはどのような設定をするべきか? といった事柄については、次々回にじっくりと説明しますが、とりあえずは「可能な限りAESを使う」とだけ覚えておいてください。

著者プロフィール:松田勇治(マツダユウジ)

1964年東京都出身。青山学院大学法学部卒業。在学中よりフリーランスライター/エディターとして活動。

卒業後、雑誌編集部勤務を経て独立。

現在はMotorFan illustrated誌、日経トレンディネットなどに執筆。

著書/共著書/編集協力書

「手にとるようにWindows用語がわかる本」「手にとるようにパソコン用語がわかる本 2004年版」(かんき出版)

「記録型DVD完全マスター2003」「買う!録る!楽しむ!HDD&DVDレコーダー」「PC自作の鉄則!2005」(日経BP社)

「図解雑学・量子コンピュータ」「最新!自動車エンジン技術がわかる本」(ナツメ社)など

TDKは磁性技術で世界をリードする総合電子部品メーカーです