テクノ雑学

第142回 スパムメール対策 — 後編 最新事情とその対処法 —

今回の内容は第140回からの続きになりますので、先に第140回をお読みいただいてから、こちらを読み進めていただければと思います。

■テクの雑学 第140回 スパムメール対策 — 前編 電子メール送受信の基本 —

米国でインターネットへの加入制限が撤廃され、商用利用が解禁されたのが1990年のこと。しかし、広告・宣伝などを目的として不特定多数に送信される迷惑メール(以下「スパムメール」)の歴史は、それよりもはるかに古いのです。インターネットの前身であるARPANET(Advanced Research Project Agency:アメリカ国防総省・国防高等研究計画局が構築していた広域コンピュータネットワーク)上で、1978年には送信されていたことが確認されています。

郵便はがきなどを使う従来の広告・宣伝目的ダイレクトメールでは、1通ごとに印刷や郵送の費用が必要になりますから、当然、大量に送信するには、相応のコストがかかってしまいます。しかし電子メールなら印刷は不要ですし、送信手続きをそのように設定すれば、あとはコンピュータが自動的に、かつ、どれだけ大量のメールであっても送信し続けてくれます。つまり電子メールは、不意特定多数の人々に対してダイレクトメールを送付する上で、非常に使い勝手のいいメディアなのです。

当然、インターネットの商用利用が開始され、誰もが自由に接続できるようになると、さまざまなスパムメールが飛び交い、スパムメール送信を代行する業者まで登場することになってしまいました。

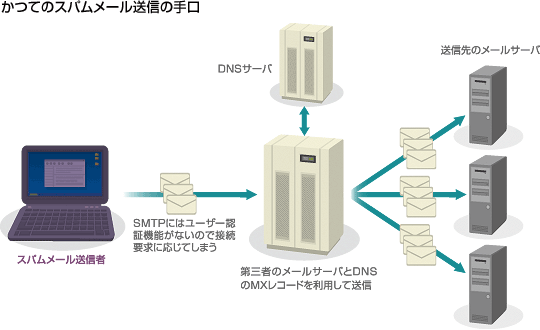

スパムメール発生

この当時のスパムメールは、ISPなどのドメインが運営しているメールサーバと、それがメール送信先ドメインの使用しているIPアドレスを調べるためのデータベースであるDNS(Domain Name System)サーバを勝手に利用して送信されていました。インターネット黎明期は、ユーザーのほとんどが身元の明らかな機関等に所属していたことから、システム全体が「善意による参加者間の協力」を大前提として構築されていたため、メール送信に用いられる通信手順SMTP(Simple Mail Transfer Protocol)は、ユーザー認証の機能を持っておらず、他のメールサーバからの接続要求には無条件で応じていたことが悪用されていたわけです。

さらに2000年ごろからは、感染したコンピュータのアドレス帳を参照して、勝手に大量のメールを送信し続ける「マスメーリング型」マルウェア(コンピュータウイルスなど、悪意から制作されたコンピュータプログラム)が流行し、これもメール送信量を飛躍的に増大させる原因となりました。インターネット全体を飛び交うメールデータのうち、7〜8割がスパムメールやマルウェア関連といわれ、また送信先メールアドレスを自動的に生成して送りつける「ハーベスティング」というスパムメール送信手口では、そのほとんどが送信者名や返信先を詐称しているため、詐称されたドメインのメールサーバが大量のエラーメールを受信させられるといった事態が起こってきたことで、インターネット関連事業者や技術者たちは、スパムメール対策に本腰を入れはじめます。

■ 初期のスパムメール対策

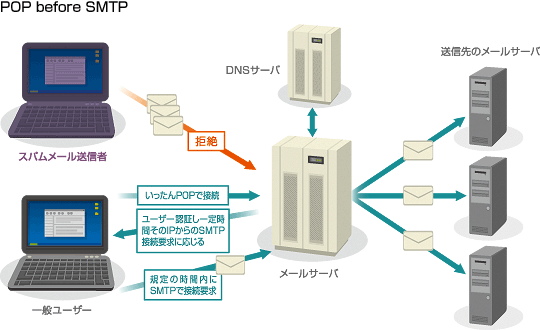

スパムメール対策は、(1)送信させない (2)中継しない (3)受信しない の3段階に分類することができます。送信させないための手段として、比較的早い段階で広く用いられるようになったのが、「POP before SMTP」と呼ばれる仕組みです。

繰り返しになってしまいますが、スパムメールはSMTPにユーザー認証の機能がないことを利用して送信されていました。その対策として、POP before SMTPでは、まずメールの受信に用いる通信手順POP(Post Office Protocol)でメールサーバにアクセスしてユーザー認証を受けます。同時にメールサーバは、認証したクライアントのIPアドレスを記憶しておき、同IPアドレスからのSMTPアクセス要求に対して、規定の時間内だけ応じます。

このような手続きを折り込むことで、ISPなりのドメインが正規ユーザーと見なしていないIPアドレスからのSMTP接続要求を遮断し、メールサーバをスパムメール送信の「踏み台」として使わせないことが、POP before SMTPの目的です。また、従来から用いられてきたメールサーバやメールクライアントに大きな変更を加えることなく、SMTP接続要求に対する認証が可能になる点も大きなメリットでした。

■ 巧妙化するスパムメール送信者とその新しい対処法

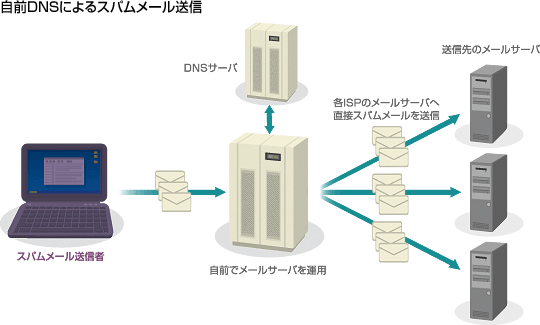

ただし、POP before SMTPはあくまでPOPによって正規ユーザーか否かを見分けるだけであって、そのISPと契約しているユーザーが行うスパムメール送信行為に対しては効果がありません。また、世の中には「スパムメール送信用メールソフト」というものがあるのですが、日夜、機能改善を重ねることで、ISPのメールサーバを介さなくても、直接送信先のメールサーバ宛にスパムメールを送信できるようなものが登場してくると、POP before SMTPでは対策として不十分となってきました。

また、ブロードバンド回線の普及によって、常時接続環境が比較的安価に実現できるようになったことで、スパムメール送信業者はホスティングサービスなどを利用して自前でSMTPサーバやDNSサーバを立て、そこからスパムメールを送信するようになりました。つまり、メールクライアントとメールサーバ間の認証によってスパムメールを「送信させない」ための対策だけでは不十分で、SMTPサーバ間のやりとりにおいて「中継させない」ための仕組みも必要となってきたわけです。

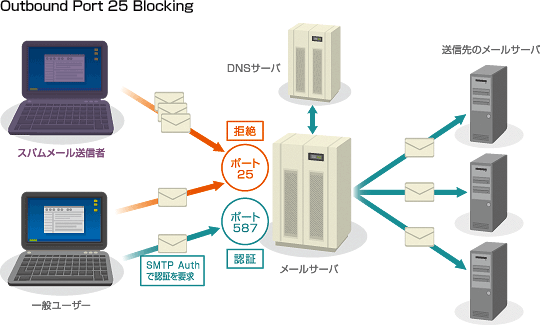

そこで新たに登場した「送信させない」ための仕組みが、SMTPそのものにユーザー認証機能を追加した「SMTP Authentication(以下、SMTP Auth)」です。

SMTP Authは、通常Outbound Port 25 Blocking(以下、OP25B)と呼ばれる仕組みと同時に用いられます。インターネット上の標準的な通信手順であるTCP/IPは、通信を行う際、データ送受信の出入り口に用いる「ポート」の番号でアプリケーションを識別します。たとえば、HTTPならポート80番、FTPならポート21番が標準で、SMTPでは25番を使います。

OP25Bでは、外部ネットワークのポート25番に向けた送信要求そのものを、基本的にシャットアウトしてしまいます。こうすることで、メールサーバを介さないタイプのスパムメールの送信も阻止できるわけです。しかし、そのままでは正規ユーザーもメールを送信できなくなってしまいますから、代わりにメール送信専用の「サブミッションポート」としてポート587番を使い、さらに接続要求にはSMTP Authでユーザー認証を行うことで、回線だけを利用するスパムメール送信者にも有効な対策となったわけです。

さらにメール送信用プログラム(MTA)でも、外部ネットワークのSMTPサーバからの接続要求は拒絶する設定が標準となったことで、ISPなどのSMTPサーバが「踏み台」として用いられるケースは非常に少なくなりました。

次の段階は、自前でメールサーバを立てているスパムメール送信業者からのSMTP送信要求をシャットアウトする、もしくは中継を拒否することです。これにはさまざまな手法がありますが、比較的有効に機能してきたのが、「ブラックリスト」によるものです。

スパムメールは同じ内容のメールを大量に、かつ長時間に渡って送信するといった特徴があるので、メールサーバに対する接続要求の記録を利用して判断したり、また、ユーザー自身が受信したスパムメールの発信元や中継に使われたIPアドレスを、ブラックリストのデータベースに登録します。このブラックリストをOpen Relay Black List(ORBL)などと呼びます。各ドメインのメールサーバは、ORBLに登録されているSMTPサーバからの接続要求を拒否する、もしくは「受信しない」ことで、スパムメールの蔓延を防ぐ、という仕組みです。

ただし、ブラックリスト方式ではデータベースの精度が問われるわけですが、えてしてスパムメールとは無関係のIPアドレスを巻き添えにしてしまいがちなのが難点です。また、最近のスパム送信者は、SMTPサーバを利用するのではなく、一般ユーザーをマルウェアに感染させ、その上で動作するスパムメール送信プログラム(ボット)によって、ISPの対策をかいくぐって送信する、「ボットネット」と呼ばれる手口が主流となりつつあります。この場合、一般ユーザーのIPアドレスを利用するので、ブラックリストによる対策は無効化されてしまうわけです。

■ ウイルス対策ソフトと応急処置

ここまでにあげてきたもの以外にも、メールサーバ側でのスパム対策は数多く存在します。しかし、スパムメール送信者は新たな手口を次々と編み出すので、いたちごっこになってしまいがちなのが実情です。

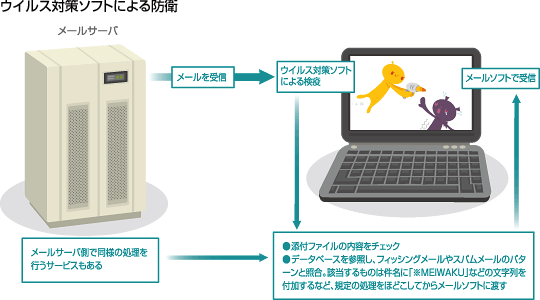

そこで重要になってきたのが、ユーザーレベルでのスパム対策です。現在市販されているウイルス対策ソフト(もしくはセキュリティ対策ソフト)と呼ばれるものは、たいてい「迷惑メール対策」と呼ばれる機能を備えています。これを有効にすることで、受信したメールを事前に検疫し、添付ファイルがマルウェア感染用のものではないか?といったチェックを行い、危険性が高いと判断された場合は添付ファイルを削除する、といった処理を行います。同時に、コンピュータ上でマルウェアが作動していないか?をリアルタイムにチェックすることで、ユーザーのコンピュータがボットネットに利用されることを防ぎます。

また、文字情報だけのスパムメールを防止するためには「フィルタリング」が用いられます。スパムメールの内容はパターン化されているので、その特徴点をデータベース化しておき、受信メールがスパムメールである疑いが高い場合は、特定の処理を施します。処理の内容はさまざまで、たとえばメールの件名の頭に[MEIWAKU]等の文字列を付加したりといった具合。この場合、ユーザーは「メールの件名に[MEIWAKU]の文字列を含むメールはゴミ箱行き」といった具合に、希望する処理を設定することで、不快なスパムメールを読まされたり、手動でゴミ箱へ捨てるわずらわしさから開放されるわけです。また、同様の機能をISPのメールサーバが備えるケースも増えています。

インターネットの健全な運用を確保するためには、各ユーザーが自分にできることを着実に実行することが重要です。みなさんもウイルス対策ソフトを導入し、データベースを常に最新の状態に更新しておくよう、心がけていただきたく思います。

著者プロフィール:松田勇治(マツダユウジ)

1964年東京都出身。青山学院大学法学部卒業。在学中よりフリーランスライター/エディターとして活動。

卒業後、雑誌編集部勤務を経て独立。

現在はMotorFan illustrated誌、日経トレンディネットなどに執筆。

著書/共著書/編集協力書

「手にとるようにWindows用語がわかる本」「手にとるようにパソコン用語がわかる本 2004年版」(かんき出版)

「記録型DVD完全マスター2003」「買う!録る!楽しむ!HDD&DVDレコーダー」「PC自作の鉄則!2005」(日経BP社)

「図解雑学・量子コンピュータ」「最新!自動車エンジン技術がわかる本」(ナツメ社)など

TDKは磁性技術で世界をリードする総合電子部品メーカーです